CONCEPTUALIZACION

- Estudio de las características de un intercambio de comunicación a través de las redes sociales.

- Análisis de las estrategias para proteger la información enviada a través de las redes sociales.

- Estudio de los códigos y protocolos de seguridad para garantizar la confiabilidad y respaldo de la información enviada a través de las redes sociales.

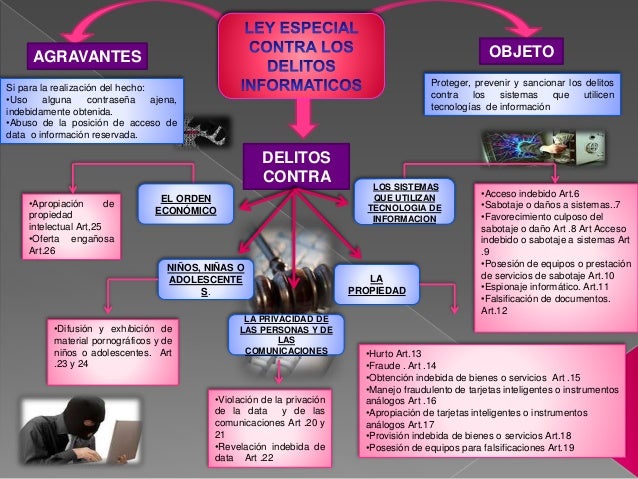

- Explicación de las reglas, principios y leyes que rigen el uso de las redes sociales

SEGURIDADES.

Las redes sociales siguen siendo uno de los mayores fenómenos en lo que tiene que ver con el avance de la tecnología, y ‘la guerra’ entre ellas mismas por alcanzar el mayor número de usuarios posibles sigue estando entre las noticias que se deben registrar a diario. Facebook, con más de 700 millones de usuarios, se mantiene como el rey de los populares sitios, pero también como uno de los más peligrosos en materia de seguridad informática.

La preocupación sigue creciendo en lo que tiene que ver con seguridad en estos sitios y entre los principales riesgos a los que se exponen los usuarios se encuentran el malware, el phishing, el robo de información y el acoso a menores de edad.

- Arrasement: Amenazar o insultar a personas todo el tiempo a través de corre electronico.

- Grooming: Cuando un mayor se hace pasar por un menor para tener contacto con niños/as y adolescentes.

- Sexting: Sacar fotos o hacer videos teniendo relaciones sexuales y después subirlas a las redes sociales.

- Flamming: Insultar continuamente a una persona en zonas de chats.

- Stalking: Puede incluir seguimientos de personas que estan vinculadas con una persona acosadora.

Sus principales puntos:

1. Precaución con los enlaces.

Se recomienda evitar hacer clic en hipervínculos o enlaces de procedencia dudosa para prevenir el acceso a sitios que posean amenazas informáticas. Recuerde que este tipo de enlaces pueden estar presentes en un correo electrónico, una ventana de chat o un mensaje en una red social.

2. No ingrese a sitios de dudosa reputación.

A través de técnicas de Ingeniería Social muchos sitios web suelen promocionarse con datos que pueden llamar la atención del usuario, por ejemplo, descuentos en la compra de productos (o incluso ofrecimientos gratuitos), primicias o materiales exclusivos de noticias de actualidad, material multimedia.

3. Un sistema operativo y aplicaciones actualizadas le evitarán problemas.

Se recomienda siempre mantener actualizados los últimos parches de seguridad y software del sistema operativo para evitar la propagación de amenazas a través de las vulnerabilidades que posea el sistema.

4. Una sospecha a tiempo.

La propagación de malware suele realizarse a través de archivos ejecutables. Es recomendable evitar la ejecución de archivos a menos que se conozca la seguridad del mismo y su procedencia sea confiable.

5. Es mejor bueno conocido.

Tanto en los clientes de mensajería instantánea como en redes sociales es recomendable aceptar e interactuar solo con contactos conocidos. De esta manera, se evita acceder a los perfiles creados por los atacantes para comunicarse con las víctimas y exponerlas a diversas amenazas informáticas.

6. Ojo con la descarga de aplicaciones.

Se recomienda que al momento de descargar aplicaciones lo haga siempre desde las páginas web oficiales. Esto se debe a que muchos sitios simulan ofrecer programas populares que son alterados, modificados o suplantados por versiones que contienen algún tipo de malware y descargan el código malicioso al momento que el usuario lo instala en el sistema.

7. Es mejor dudar de todo.

Cuando esté frente a un formulario web que contenga campos con información sensible (por ejemplo, usuario y contraseña), es recomendable verificar la legitimidad del sitio. Una buena estrategia es corroborar el dominio y la utilización del protocolo HTTPS para garantizar la confidencialidad de la información.

8. También dude de los buscadores.

A través de técnicas de Black Hat SEO, los atacantes suelen posicionar sus sitios web entre los primeros lugares en los resultados de los buscadores, especialmente, en los casos de búsquedas de palabras clave muy utilizadas por el público. Ante cualquiera de estas búsquedas, el usuario debe estar atento a los resultados y verificar a qué sitios web está siendo enlazado.

9. Que sus contraseñas sean un roble.

Se recomienda la utilización de contraseñas ‘fuertes’, con distintos tipos de caracteres y una longitud no menor a los 8 caracteres.

10. Mayor seguridad.

Las soluciones antivirus, firewall y antispam representan las aplicaciones más importantes para la protección del equipo ante la principales amenazas que se propagan por Internet. Utilizar estas tecnologías disminuye el riesgo y exposición ante amenazas.

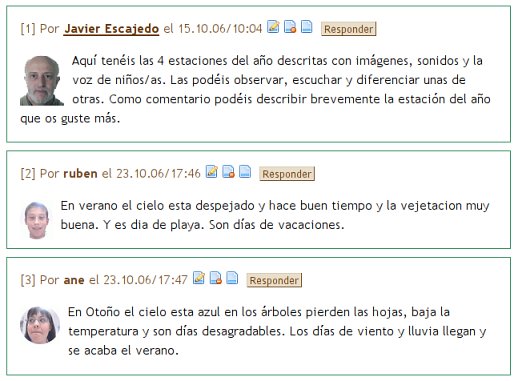

Bitacora Electronica. Blog

Un blog (del inglés web log) o bitácora web2 es un sitio web que incluye, a modo de diario personal de su autor o autores, contenidos de su interés, actualizados con frecuencia y a menudo comentados por los lectores.

Sirve como publicación en línea de historias publicadas con una periodicidad muy alta, que son presentadas en orden cronológico inverso, es decir, lo más reciente que se ha publicado es lo primero que aparece en la pantalla. Es muy frecuente que los blogs dispongan de una lista de enlaces a otros blogs, a páginas para ampliar información, citar fuentes o hacer notar que se continúa con un tema que empezó otro blog.

Características técnicas

Existe una serie de elementos comunes a todos los blogs.

Comentarios

Mediante un formulario se permite, a otros usuarios de la web, añadir comentarios a cada entrada, pudiéndose generar un debate alrededor de sus contenidos, además de cualquier otro intercambio de información (si el autor del blog lo prefiere, no se podrán añadir comentarios a las entradas).

Enlaces

Una particularidad que diferencia a los weblogs de los sitios de noticias, es que las anotaciones suelen incluir múltiples enlaces a otras páginas web (no necesariamente weblogs), como referencias o para ampliar la información agregada. Además, y entre otras posibilidades, permite la presencia y uso de:

Un enlace permanente (permalink) en cada anotación, para que cualquiera pueda citarla.

Un archivo de las anotaciones anteriores.

Una lista de enlaces a otros weblogs seleccionados o recomendados por los autores, denominada habitualmente blogroll.

Fotografías y vídeos

Es posible además agregar fotografías y vídeos a los blogs, a lo que se le ha llamado fotoblogs o videoblogs respectivamente.

Redifusión

Otra característica de los weblogs es la multiplicidad de formatos en los que se publican. Aparte de HTML, suelen incluir algún medio para redifundirlos, es decir, para poder leerlos mediante un programa que pueda incluir datos procedentes de muchos medios diferentes. Generalmente, para la redifusión, se usan fuentes web en formato RSS o Atom.

Blogs educativos

Un blog educativo está compuesto por materiales, experiencias, reflexiones y contenidos didácticos, que permite la difusión periódica y actualizada de las actividades realizadas en la escuela. Los blogs educativos permiten al profesorado la exposición y comunicación entre la comunidad educativa y el alumnado, potenciando un aprendizaje activo, crítico e interactivo.

Blogger es un servicio creado por Pyra Labs, y adquirido por Google en el año 2003, que permite crear y publicar una bitácora en línea. Para publicar contenidos, el usuario no tiene que escribir ningún código o instalar programas de servidor o de scripting.

Los blogs alojados en Blogger generalmente están alojados en los servidores de Google dentro del dominio blogspot.com.

TALLER

- Elaborar un Blog Educativo,

- Escoja una materia especifica y publique al menos 3 clases diferentes,

- Cada clase debe contener la parte explicacion conceptual teorica, imagenes, ejercicios resueltos y video tutorial.

- Al final de guardar y publicar, envie el link final al mail del profesor

Pasos para crear un blog educativo. http://www.alejandraavila.com/7-pasos-para-disenar-tu-blog-educativo/

No hay comentarios:

Publicar un comentario